עובד מותש הפיל את אובר לידי האקרי.ת 📻 האחראי על האינטרנט בגלצ

🎧 ארכיון “האחראי על האינטרנט” בכל הפלטפורמות 🔊

האקרית* אנונימית הצליחה לפרוץ לרשת המחשבים של חברת ניהול ההסעות בתשלום אובר, חשף הני”ט. “אנחנו מגיבים כרגע לתקרית סייבראבטחה. אנחנו נמצאים בקשר עם רשויות האכיפה ונפרסם עדכונים נוספים ברגע שהם יהיו זמינים”, דיווחה החברה בטוויטר ובאתרה בחמישי בערב. מהמידע שנחשף עד כה, הפריצה חמורה ומקיפה, אף ששיטת הפריצה פשוטה ומוכרת. “נראה שאולי מדובר באיזה ילד שהצליח להיכנס לאובר ולא יודע מה לעשות עם זה, ועושה חיים שם”, אמר מומחה האבטחה סם קורי, שהתכתב עם ההאקרית. (* זהות ההאקר.ית אינה ידועה; ההתייחסות בלשון נקבה לשם הנוחות).

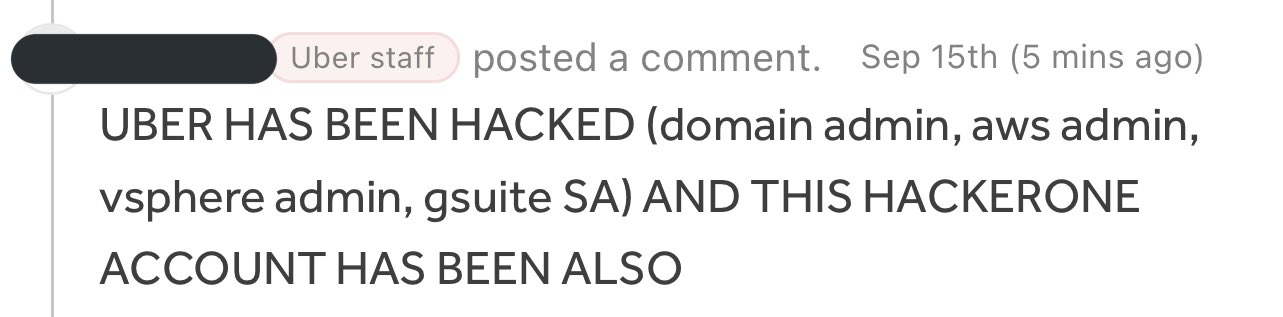

ההאקרית, שהזדהתה כבת 18 שעוסקת מספר שנים בשיפור יכולות הסייבראבטחה שלה, השתלטה על חשבון משתמש של מערכת הבאונטי של אובר, HackerOne, והציפה את המערכת בהודעות שלפיהן “אובר נפרצה” עם פירוט של המערכות שאליהן חדרה, כולל מערכת הבאונטי עצמה. היא גם השתלטה על חשבון סלאק של אחד העובדים ופרסמה דרכו הודעה: “אני מכריזה שאני האקרית ואובר חוו פריצת מידע”. עוד פורסמה שם קריאה להעלות את התשלום שמקבלים הנהגים שעובדים עם אובר.

עובדי החברה קיבלו אימייל “בהול” עם הוראה לא להשתמש בסלאק, והמערכת ירדה מהאוויר בשעות הצהריים של יום ה’. החברה יזמה כיבוי של מערכות תקשורת פנימית נוספות ומערכות הנדסה. מנהלת אבטחת המידע (CISO) של אובר, לאת’ה מריפורי, כתבה לעובדי החברה באימייל (שנחשף בני”ט): “אין לנו כרגע הערכה מתי תושב הגישה המלאה לכלים, אז תודה לכם שאתם סבלניים איתנו”.

מלחמת ההתשה

לטענת ההאקרית, הפריצה בוצעה בגלל שהחברה סובלת ממערכות אבטחה חלשות. הדרך שבה פרצה לשם מוכיחה שמדובר בשרשרת כשלי אבטחה של החברה. “הספמתי עובד עם פושים לקבל הרשאה במשך יותר משעה”, סיפרה ההאקרית לחוקר האבטחה קווין ביומונט. “ואז פניתי אליו בווצפ, אמרתי שאני מה-IT של אובר, והודעתי לו שאם הוא רוצה להפסיק לקבל את ההודעות הוא צריך לאשר זאת. ובכן, הוא אישר ואני הוספתי את המכשיר שלי”. משם היא התחברה ל-VPN של החברה, סרקה את מערכות החברה, מצאה סקריפט PowerShell (שמשמש לאוטומטיזציה) אשר הכיל פרטי התחברות של משתמש עם הרשאות ניהול למערכת ניהול ההרשאות Thycotic של אובר, ומשם הצליחה לשאוב את הסיסמאות/סודות שאיפשרו לה לחדור למערכות השונות.

דרך הפריצה של ההאקרית נקראת MFA Fatigue (תשישות אותנטיקציה מרובת גורמים), והיא שייכת לקטגוריית ההנדסה החברתית – השגת מידע ופריצה על ידי שימוש בחולשות אנוש במקום בחולשות מחשב. זו קטגוריה ותיקה ואהובה, ששימשה בעבר את ההאקר המפורסם קווין מיטניק לחדור למערכות שונות, ובאחרונה שימשה האקרים בפריצות ל-OKTA, טוויטר, רובין הוד ומיקרוסופט.

Update: A Threat Actor claims to have completely compromised Uber – they have posted screenshots of their AWS instance, HackerOne administration panel, and more.

— vx-underground (@vxunderground) September 16, 2022

They are openly taunting and mocking @Uber. pic.twitter.com/Q3PzzBLsQY

UPDATE: More Uber information data disclosed: vSphere, Google workplace data, and more AWS data. pic.twitter.com/aTSBBuyust

— vx-underground (@vxunderground) September 16, 2022

לפי מידע שמסרה ההאקרית לתקשורת ולחוקרי אבטחה, נראה שהיא השיגה גישה נרחבת למערכות פנימיות של החברה, כולל מערכות IT קריטיות. מלבד החדירה לסלאק, היא שלחה צילומסכים של אימיילים, אחסון ענן ומאגרי קוד מקור, והובילה עובדים שניסו לגלוש באינטרנט לעמוד עם תמונה פורנוגרפית וההודעה “זדיינו יא מאוננים“.

הרג’יסטר דיווח שהיא השיגה גישה לנכסי אבטחת מידע – לצד חשבון ההאקרוואן (שסגור לדיווחים כרגע), היא גם חדרה לחשבון הסנטינל1 (מערכת ניהול תקריות סייבר), ולפרטי-התחברות עם הרשאת סופר-אדמין, שאמורים לשמש לשיחזור מערכות IT כאשר יש מצב חירום אבטחתי.

דיווח של בליפינגקמפיוטר טוען שההאקרית השיגה גם גישה לרשת ה-Windows דומיין המנהלת את חשבונות המשתמש של העובדים, מחשביהם והציוד ההיקפי; ה-AWS, אחסון הענן של החברה; מכונות וירטואליות VMware vSphere/ESX; גוגל וורקספייס ששולט בחשבונות האימייל של העובדים.

צירוף של כל אלו יחד מהווה מכה קשה לחברה, משום שהוא מאפשר תקיפות נוספות דרך הנדסה חברתית ופירצות אבטחה קיימות וחדשות, וגניבת סודות מסחריים וקניין רוחני. אחד המסמכים שכבר נחשפו הוא מידע פיננסי על אובר.

היסטוריה של פריצות והסתרות

שתיים ממתקפות הסייבר הקודמות שחוותה אובר סיבכו אותה עם הרשויות. ב-2014 השיגו האקרים מפתחות לשרתי ה-AWS של החברה, שמהנדס פרסם בטעות בגיטהאב, וגנבו באמצעותם מידע על 100 אלף נהגים. לאחר שרשות הסחר הפדרלית FTC הגישה תלונה (פדף) נגד אובר, היא חתמה איתה על הסכם פשרה במסגרתו הורתה לחברה להקשיח את הסייבראבטחה שלה, וחייבה אותה לעבור בדיקות פרטיות על ידי גוף חיצוני כל שנתיים במשך 20 שנה. אובר לא חוייבה בקנס או פיצוי כלשהו על ידי הרשות.

ב-2016, בזמן שהתקרית מ-2014 עדיין בחקירה, אובר חוותה עוד פריצה, כשהאקרים שוב מצאו מפתח ל-AWS שפורסם בטעות בגיטהאב שלה, והשתמשו בו להוריד מידע על 57 מיליון משתמשים ונהגים, ומידע נוסף על 600 אלף נהגים. ההאקרים פנו לסמנכ”ל האבטחה ג’ו סאליבן, שבעצה אחת עם המנכ”ל המייסד טראוויס קלניק החליט להסתיר את הסיפור. הוא הציע להאקרים להעמיד פנים שדיווחו על הפירצה דרך תוכנית הבאונטי של אובר, שהושקה כמה חודשים קודם לכן, לקבל באונטי של 100 אלף דולר ולשמור על שתיקה. אובר לא דיווחה לרשויות ולציבור על הפריצה.

דירקטוריון החברה גילה את הפירצה, והמנכ”ל החדש דארה חוסרושאהי, שנכנס לתפקידו ב-2017, ביקש מסאליבן מידע בנושא. חוסרושאהי המשיך לחקור את הנושא באמצעות חברות חיצוניות, ופיטר את סאליבן כשגילה שזה הסתיר ממנו שההאקרים הורידו מידע אישי על לקוחות ונהגים, ואת הבאונטי ששולם להם.

המנכ”ל הטרי החליט לדווח על המקרה לציבור חודשיים אחרי כניסתו לתפקיד. החברה דנה עם ה-FTC בנושא והסכימה להרחיב את ההסכם מ-2014, שוב ללא קנס; אובר נתבעו על ידי התובעים הכלליים של כל 50 המדינות של ארה”ב, ושילמו 148 מיליון דולר בהסכם פשרה; ובאוגוסט 2020 הגיש התובע הכללי של מחוז צפון קליפורניה קובלנה פלילית נגד סאליבן על שיבוש הליכי משפט. בדיוק אתמול העיד המנכ”ל חוסרושאהי במשפטו של סאליבן ואמר: “חשבתי שההחלטה לא לדווח [על הפריצה] היתה ההחלטה הלא-נכונה”.

באותו יום שישי שבו העיד המנכ”ל, אובר פרסמה הודעה באתר שלפיה כל שירותי החברה פועלים כרגיל, וכל כלי התוכנה שכובו כצעד-מנע ישובו לפעילות בהדרגה במהלך הבוקר, והכי חשוב מבחינת הציבור – אין ראיות לדליפת מידע רגיש של משתמשים.

עוד על פרשת הבאונטי של אובר באתר הפודקאסט הפופולרי סייברסייבר

אם אתן רוצות להמשיך להפיק את הפודקאסט שלכן גם בימי הריחוק החברתי, אם אתם רוצים לנצל את הזמן הפנוי להתחיל את הפודקאסט שדחיתם עד עכשיו – דברו איתנו באימייל go@podcasti.co או בטלפון 051-562-6638, או בקרו באתר Podcasti.co לפרטים נוספים

הפינה “האחראי על האינטרנט” משודרת מדי שבת ב-19:30~ בתוכנית “שישבת” בהגשת עידן קוולר בגלצ

תגובות

פרסום תגובה

עליך להתחבר כדי להגיב.