גוגל דורקינג: מנוע חיפוש למציאת פירצות 🐱💻 סייברסייבר ע01פ04

גוגל עושה עבודה מרשימה מאוד בחיטוט וקיטלוג המידע ברשת, עם טריליונים רבים של דפים מאונדקסים. רובנו משתמשים בשורת החיפוש של גוגל כדי להקיש מילות מפתח ולקבל תשובות. חלקנו, במיוחד אלו מאיתנו שהם האקר נאה וחובב פחמימות, משתמשים בגוגל גם כדי למצוא פירצות אבטחה. זה נקרא גוגל דורקינג, ובפרק 4 של סייברסייבר נלמד איך עושים את זה.

הנגשה לכבדי שמיעה: התסריט המלא של הפרק

הערותוכנית

- 0:00 פירצות האבטחה שרן בר-זיק ועידוק מצאו באתר מפלגת העבודה, והטיפול המביך בהן: 1, 2, 3, 4, 5

- 0:50 מפלגת העבודה מחלקת פרטי התחברות למאגר שלה לכל גולש

- 8:55 מחקתם קובץ/עמוד מהאתר? אולי נשמר לו עותק מטמון

- 13:39 המון דוגמאות לפירצות שאפשר למצוא באמצעות דורקינג

- 17:24 אם מחקתם דף או קובץ, בקשו מגוגל להסיר את עותק המטמון

- 16:01 צרו גוגל אלרטים לפירצות אבטחה באתר שלכם

- 18:12 זהירות עם Robots.txt, שלא תסייעו בטעות להאקרים

- 19:28 שוב המון דוגמאות לפירצות שאפשר למצוא באמצעות דורקינג

- 20:18 הכתבה של אמיתי זיו על פריצה לשרשראות אבטחה, שמכילה גם את הפרק הראשון של סייברסייבר

🐱💻 סייברסייבר הוא הסכת (פודקאסט) על האקרים ומאפים  🗣️ מגישים: נעם רותם, עידו קינן 🎵 מוזיקה: (Fauna & Killah B – CC-by), רוברט קלאות’ 👨🔧 עיצוב סאונד: עומר סנש 🔧 הופק על ידי Podcasti.co – מפיקים פודקאסטים מעולים, בשיתוף אורבן פלייס 📰 חדשות סייברסייבר: @OhCyberMyCyber 📫

🗣️ מגישים: נעם רותם, עידו קינן 🎵 מוזיקה: (Fauna & Killah B – CC-by), רוברט קלאות’ 👨🔧 עיצוב סאונד: עומר סנש 🔧 הופק על ידי Podcasti.co – מפיקים פודקאסטים מעולים, בשיתוף אורבן פלייס 📰 חדשות סייברסייבר: @OhCyberMyCyber 📫

✈ פרטי נוסעי אל על וחברות נוספות נחשפו בפירצה ב”אמדאוס”, ששולטת ב-44% מהשוק העולמי 🐱💻 סייברסייבר ע01פ03

רן בר-זיק בסך הכל רצה לטוס לפסטיבל מטאל, “המוזיקה היחידה ששווה משהו”. אבל האקר נאה וחובב פחמימות (אך מתעב מטאל) פרץ לו לחשבון, שינה לו את הפרטים והכי נורא, הזמין לו ארוחה טבעונית גלאט כושר. איך זה קרה? בגלל פירצת אבטחה במערכת ששולטת על כמעט חצי משוק הכירטוס העולמי. הסיפור המלא בפרק 3 של סייברסייבר (שהוקלט בבהילות, ואנחנו מתנצלים על הסאונד).

הנגשה לכבדי שמיעה: כתבה על הפירצה

זה התחיל מכך שנעםר הזמין לעצמו כרטיס טיסה באל על (לקייב, מכל המקומות בעולם). כשקיבל אישור באימייל ראה שהלינק שצורף אליו, שמאפשר לצפות בהזמנה ולעדכנה, מכיל את המזהה הייחודי (ID) של ההזמנה. הוא ניסה לשנות את המזהה בשורת הכתובת ולהגיע לכרטיסים של אנשים נוספים, ונחל הצלחה. הוא גילה גם ששילוב של שם הנוסע והמזהה מאפשר לו ללגון למערכת, לראות את כל פרטי הנוסע ולשנותם.

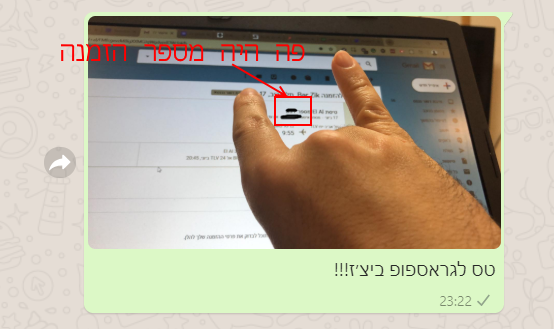

בר-זיק, שלא ידע על כל זה, הזמין כרטיס לפסטיבל המטאל ומיהר לספר לחבר’ה בוואטסאפ, כולל תמונה של הכרטיס. אחד הנמענים היה נעםר, שנכנס לעמוד ההזמנה של בר זיק עם שמו של ברזיק והמזהה הייחודי, והזמין לו ארוחת גלאט טבעונית. יאמי.

אבל גם אם בר-זיק לא היה חושף את כרטיסו, נעםר יכול היה לאתר את ההזמנה בעצמו. כשהריץ סקריפט על האתר גילה שאין הגנה ממתקפת כוח-גס (ברוט פורס), כך שהוא יכול להריץ את כל צירופי האותיות והמספרים האפשריים למזהה הייחודי, ולשאוב את מאגר המידע המלא של נסיעות נוסעי אל על. וב-2018 אין שום סיבה שאתר יהיה חשוף למתקפה פרימיטיבית כמו ברוט פורס.

מחברת אל על נמסר בתגובה:

אל על קיבלה דיווח מלקוח של החברה לפיו קיים ליקוי אבטחת מידע.

הלקוח מסר כי לא עשה ואינו מתכוון לעשות שימוש במידע וכי מטרת הפניה הינה בחינת הליקוי במטרה לתקנו.

החברה התייחסה במלוא הרצינות לדיווח וביצעה בדיקות מידיות. במסגרת הבדיקות עלה כי הליקוי איפשר באמצעות הזנת מספר ההזמנה של לקוח אחר, לצפות בפרטי הזמנתו. יש לציין כי בשום שלב לא התאפשרה חדירה אל בסיס הנתונים של החברה. נדגיש כי אין מדובר בגישה למערכת ההזמנות עצמה אלא בגישה לתצוגה מצומצמת הקשורה בהזמנה ספציפית בלבד.

מערכת ההזמנות בה אל על עושה שימוש הינה מערכת בינלאומית בעלת רמת אבטחה גבוהה, המשמשת חברות תעופה רבות בעולם. אל על פנתה באופן מיידי לספק מערכת ההזמנות שנרתם לתיקון הליקוי.

המערכת הפרוצה שבה משתמשת אל על הוקמה על ידי אמדאוס, ספקית שירותים לחברות תעופה שב-2017 הכניסה 5.81 מיליארד דולר והחזיקה ב-43.9% מהשוק. מחברת אמדאוס נמסר בתגובה:

אבטחת מידע נמצאת בעדיפות עליונה באמדאוס, ואנחנו מנטרים ומעדכנים את המערכות שלנו כל הזמן. הצוותים הטכניים שלנו פעלו מיידית ואנחנו יכולים לאשר כעת שהסוגייה נפתרה. כדי לחזק את האבטחה, הוספנו Recovery PTR כדי למנוע ממשתמשים זדוניים גישה למידע הפרטי של הנוסעים. אנחנו מתנצלים על כל אי נוחות שעלולה היתה להיגרם בגלל המצב הזה.

ועל כך אומר נעםר: “אני מודה בבושה שאני לא מבין עד הסוף מה התיקון שהם עשו, אבל היי – זו חברה ששווה מיליארדים, הם בטח יודעים על מה הם מדברים”.

🐱💻 סייברסייבר הוא הסכת (פודקאסט) על האקרים ומאפים  🗣️ מגישים: נעם רותם, עידו קינן ➕ אורח: רן בר-זיק 🥐 בורקס: Shlomif (PD) 🛫 מטוס אל על: זיגי נגראה (cc-by-nc-sa) 🎵 מוזיקה: (Fauna & Killah B – CC-by), רוברט קלאות’ 👨🔧 עיצוב סאונד: עומר סנש 🔧 הופק על ידי Podcasti.co – מפיקים פודקאסטים מעולים, בשיתוף אורבן פלייס 📰 חדשות סייברסייבר: @OhCyberMyCyber 📫

🗣️ מגישים: נעם רותם, עידו קינן ➕ אורח: רן בר-זיק 🥐 בורקס: Shlomif (PD) 🛫 מטוס אל על: זיגי נגראה (cc-by-nc-sa) 🎵 מוזיקה: (Fauna & Killah B – CC-by), רוברט קלאות’ 👨🔧 עיצוב סאונד: עומר סנש 🔧 הופק על ידי Podcasti.co – מפיקים פודקאסטים מעולים, בשיתוף אורבן פלייס 📰 חדשות סייברסייבר: @OhCyberMyCyber 📫

תכלה שנה ופירצותיה 🐱💻 סייברסייבר מסכמים את 2018

רק פרק שני וסייברסייבר כבר מסכמים שנה: נעם רותם ועידו קינן מדברים על דליפת פרטי מאות מיליוני משתמשים, מתקפות DDoS, פייסבוק וקיימברידג’ אנליטיקה, חקיקה נגד הצפנה, מלחמות הראוטרים ועשרות פירצות ופירצות בישראל.

הנגשה לכבדי שמיעה: התסריט המלא של הפרק מתפרסם כאן.

הערותוכנית

1:01 מתקפת מניעת שירות מבוזרת (DDoS)

- מהי DDoS – מתקפת מניעת שירות מבוזרת

- גוגל עוזרים לעיתונאי הסייבר בראיין קרבז אחרי מתקפת DDoS עצומה

- מתקפה על גיטאהב

- שרתי ממקאשד פגיעים

6:01 ביג ביג דאטה

- פועלה המשוקץ של קיימברידג’ אנליטיקה

- פיטר תיל תומך בפרטיות

- פייסבוק נתנה ל-150 חברות גישה למידע פרטי של משתמשים

9:23 הצפנה

- אוסטרליה מחוקקת נגד הצפנה

- חוכמתו של ח”כ מיקי זוהר

- מה זה הצפנה? והצפנה מקצה לקצה?

- נעםר אוהב את סיגנל, כי הם מצפינים מקצה לקצה בקוד פתוח מלא ולא מחזיקים מידע על המשתמשים

- ליידר לוויסון סגר את שירות האימייל לאבהביט כדי לא לתת את מפתחות ה-SSL של השירות כולו ל-FBI, שרצה אותם כדי להשיג מידע על לקוח אחד בלבד – אדוארד סנואודן

15:19 מלחמות הראוטרים

- מתקפת VPN Filter על נתבים

- קבוצת ההאקרים BlackEnergy APT (אנרגיהשחורה)

- מתקפה על נתבי מיקרוטיק לכריית קריפטומטבעות

- בשיאה המתקפה הגיעה ל-100 אלף מכשירים נגועים

- מתקפות סלינגשאט ואיטרנלסיילנס

18:18 פריצות ופירצות

- פרטי 500 מיליון לקוחות זלגו מרשת מלונות מריוט

- פרטי 150 מיליון משתמשים זלגו מאפליקציית הכושר והתזונה MyFitnessPal

- קבוצת מייגקארט פרצה ל-800 מערכות באמצעות פריצה לשרשרת האספקה

- פרטי 380 אלף לקוחות זלגו מחברת התעופה בריטיש איירווייז

- פרטי 100 מיליון משתמשים זלגו מאתר השאלות והתשובות קוורה

- פרטי 340 מיליון משתמשים נשכחו על שרת פתוח על ידי חברת השיווק אגזקטיס

- פרטי 92 מיליון משתמשים זלגו מחברת הגניאולוגיה מיי-הריטג’

- 70 מיליון מסמכים זלגו מתאגיד משחק הכדור FIFA

- פרטי 500 מיליון משתמשים זלגו, מה שהביא לסגירתה של הרשת החברתית הכושלת

- פרטי 87 מיליון משתמשים לפחות זלגו מפייסבוק

- אחרי התרברבות שר המשפטים וההייטק של הודו ראווי שנקאר פראסד על מאגר בלתי פציח, פרטי 1.1 מיליארד אזרחי הודו זלגו מאדהאאר, המאגר הביומטרי ההודי, ונמכרים בזול

22:33 ובארץ

- האקר נאה וחובב פחמימות עשה חיים קשים להרבה מנמ”רים בישראל. הוא ואחרים מצאו פירצות בשירות בתי הסוהר, רשות התעופה האזרחית, איתוראן, שורה ארוכה של מערכות ממשלתיות, משרד הפנים, משרד החינוך, אפליקציית ילדי הגן רמיני, כביש 6, מגן דוד אדום, נמל אשדוד, כרטיסי סיבוס, דואר ישראל Be של שופרסל, זאפ, קופ”ח מאוחדת ועוד ועוד.

🐱💻 סייברסייבר הוא הסכת (פודקאסט) על האקרים ומאפים  🗣️ מגישים: נעם רותם, עידו קינן 🎵 מוזיקה: (Fauna & Killah B – CC-by), רוברט קלאות’ 👨🔧 עיצוב סאונד: עומר סנש 🔧 הופק על ידי Podcasti.co – מפיקים פודקאסטים מעולים, בשיתוף אורבן פלייס 📰 חדשות סייברסייבר: @OhCyberMyCyber 📫

🗣️ מגישים: נעם רותם, עידו קינן 🎵 מוזיקה: (Fauna & Killah B – CC-by), רוברט קלאות’ 👨🔧 עיצוב סאונד: עומר סנש 🔧 הופק על ידי Podcasti.co – מפיקים פודקאסטים מעולים, בשיתוף אורבן פלייס 📰 חדשות סייברסייבר: @OhCyberMyCyber 📫

תוספי נגישות הם אסון 🐱💻 סייברסייבר ע01פ01

בפרק הבכורה של סייברסייבר, נעםר מספר לעידוק איך הכוונות הטובות של תקנות הנגישות הביאו בעלי אתרים לפעור פירצת אבטחה חמורה באתריהם. וגם: מה ד’ה פקס הקטע של הבנק עם פקסים?

הנגשה לכבדי שמיעה: התסריט המלא של הפרק מתפרסם כאן.

סייברסייבר הוא הסכת על האקרים ומאפים. מגישים: נעם רותם ועידו קינן. מוזיקה: Fauna & Killah B (CC-by), רוברט קלאות’. עיצוב סאונד: עומר סנש. 📸 בורקס: Dan Zelazo cc-by-nc-sa). הופק על ידי Podcasti.co – מפיקים פודקאסטים מעולים, בשיתוף אורבן פלייס

🤑 פירצה באפליקציית Checking חשפה צ’קים שצילמו משתמשיה 🍳🍅 <סייברשקשוקה>

אפליקציית צ’קינג (Checking) חשפה צ’קים סרוקים שהעלו משתמשיה, כך גילה חובב הסייבראבטחה רן לוקאר. כשעתיים לאחר פניית חדר 404 למפעילה, חברת צ’קנט פתרונות מימון, היא הודיעה על חסימת הפירצה ([עדכון] לדברי החברה, הפירצה תוקנה מספר דקות לאחר פנייתי [\עדכון], ומסרה כי לא ידוע לה על נסיונות לשימוש לרעה בפירצה.

צ’קינג מאפשרת למשתמשים לסרוק צ’קים דחויים שקיבלו ולקבל הצעות מחיר לניכיון הצ’קים (קבלת סכום הכסף מיד תמורת ריבית). “האם זה בטוח להעלות שיק למערכת”, שואל את עצמו אתר החברה ועונה, “לחלוטין כן. כל התקשורות במערכת מבוצעות באופן מוצפן (SSL), המבטיח הגנה על פרטי השיק”.

“האם מישהו יכול לראות את הסטוריית הניכיונות שלי?”, מתעקש האתר להקשות על עצמו, ומרגיע: “לא. רק אתה רשאי לראות את הסטוריית הנכיונות שלך”.

זה לא מדויק. לוקאר חיטט באפליקציה וגילה שתצלומי הצ’קים עולים למאגר שאפשר לגלוש אליו מהדפדפן – כלומר, בכלל לא משנה אם הצ’ק נשלח בתקשורת מוצפנת (SSL), משום שהוא נשמר בלתי מוצפן באתר בלתי מוגן בפרטי התחברות (שם וסיסמה).

לא רק שקבצי התמונה פתוחים לכל גולש, גם הספרייה שבה הם נמצאים פתוחה, כך שאפשר להסתכל על הרשימה המלאה של התמונות המאוחסנות בה. ואם זה לא מספיק לכם – וזה לא מספיק לכם, חמדנים – שמות קבצי התמונה מורכבים מ”[מספר הצ’ק]-[מספר הבנק]-[מספר החשבון].jpg”, להקל על מורידי התמונות לאנדקס אותן.

באתר מאוחסנים כאלף תצלומי צ’קים, חזית וגב, שצילמו משתמשי האפליקציה. מספר צ’קים במאגר שייכים לצ’קנט פתרונות מימון עצמה, והועלו לשם על ידי מפתחי האפליקציה במסגרת בדיקות.

הנפגעים הם לא רק משתמשי האפליקציה – שהצ’ק נרשם לפקודתם וכך חושף את שמם, ולפעמים את חתימתם בגב הצ’ק – אלא בעיקר האנשים שנתנו להם את הצ’קים הדחויים, ושפרטיהם המלאים נחשפים על גבי הצ’קים.

מה אפשר לעשות עם צילום של צ’ק? לשאוב פרטים מלאים על בעליו – שם, מסת”ז, כתובת, טלפון, פרטי חשבון בנק; לאסוף מודיעין אישי/עסקי על בעל הצ’ק (עם מי הוא עושה עסקים ובאילו סכומים); לזייף אותו; להפקיד את הצ’קים שמועד התשלום שלהם הגיע באמצעות אפליקציות הבנקים (שמאפשרות הפקדה באמצעות צילום); וכו’.

“פעמים רבות, חברות שמות דגש על שיווק, ומתעלמות מההיבטים של אבטחה ופרטיות המשתמשים”, אומר לוקאר. “חברות רבות, שמוקמות על ידי פאונדרים שאינם טכנולוגים אלא אנשי עסקים, שוכרות לצורך זה בתי תוכנה לפיתוח אפליקציות. לעיתים צד השרת וצד הקליינט של האפליקציה מפותחים על ידי חברות שונות, מה שמגדיל את הסיבוך ואת כמות התקלות האפשריות”.

מצ’קנט פתרונות מימון נמסר בתגובה: “לעיתים קרובות אנו מבצעים בדיקות אבטחה פנימיות, כתוצאה מעדכון גרסאות נוצרה פירצה אשר טופלה ותוקנה באותו הרגע. אנו אסירי תודה על שהעניין הובא לתשומת ליבנו, נמשיך להיות קשובים לכל פנייה על מנת להשתדרג למען המשתמשים באפליקציה. כמו כן, חשוב לנו לציין שלא ידוע לנו על ניסיונות של ניצול לרעה”.

לוגו המדור 🖌️ חדר 404, עם אייקונים של Adrien Coquet (cc-by) ו-Arthur Shlain (cc-by)